卡巴斯基调查以独联体政府实体为攻击目标的高级可持续威胁(APT)组织Tomiris

【慧聪通信网】卡巴斯基发布了一项关于Tomiris APT组织的新调查报告,该威胁组织专注于在中亚地区收集情报。这个使用俄语的威胁行为者使用各种快速开发的恶意软件植入物,并以所有可以想象的编程语言进行开发,其原因可能是为了防止被溯源。引起研究人员特别注意的是,Tomiris部署的恶意软件与之前的另外一个臭名昭著的APT组织Turla有关。

2021年9月,卡巴斯基在对独立国家联合体(CIS)的一个政府组织进行DNS劫持调查后,首席公开描述了Tomiris威胁组织。当时,研究人员已经注意到该威胁组织与SolarWinds事件有不确定的相似之处。在2021年至2023年的几次新的攻击活动中,他们继续将Tomiris作为一个独立的威胁参与者进行跟踪,卡巴斯基的遥测技术揭示了该组织的工具集及其与Turla的可能联系。

该威胁行为者以独联体的政府和外交实体为攻击目标,最终目的是窃取其内部文件。在其他地区(如中东或东南亚)偶尔发现的受害者原来是独联体国家的外国代表,这表明Tomiris的所关注的目标很狭窄。

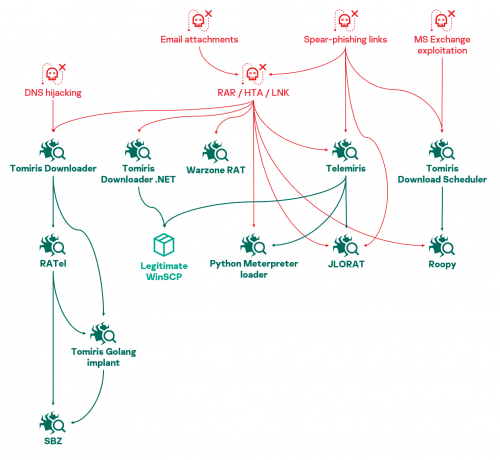

Tomiris使用各种各样的攻击媒介攻击受害者:例如附有恶意内容(密码保护的档案、恶意文档和武器化的LNK)的鱼叉式钓鱼邮件、DNS劫持、漏洞利用(特别是利用ProxyLogon漏洞)、可疑的浏览即下载和其他“创新”的攻击手段。

Tomiris工具之间的关系。箭头表示分发链接(分发的父项、下载的子项或包含的子项)

Tomiris最近的攻击活动之所以特别,我们认为是该威胁组织利用了之前与Turla威胁组织有关的Kopiluwak和Tunnussched恶意软件。但是,尽管它们公用这个工具集,卡巴斯基最新的研究发现,Turla和Tomiris很可能是两个独立的威胁行为者,只是在交换彼此的间谍情报技术。

毫无疑问,Tomiris是一个使用俄语的威胁行为者,但其攻击技术和间谍情报技术与观察到的Turla的情况明显不同。此外,Tomiris通常的入侵手段和对追求隐蔽性的热情不高,这与之前发现的Turla的间谍情报技术不符。但是,卡巴斯基研究人员认为,Tomiris和Turla这两个威胁行为者之间共享工具,可能是双方进行合作的潜在证据,但合作的程度无法评估。无论如何,根据Tomiris开始使用KopiLuwak的时间,许多被认为与Turla相关的活动和工具实际上可能需要重新评估。

“我们的研究显示,Tomiris使用KopiLuwak或TunnusSched还不足以将这些网络攻击与Turla联系起来。据我们所知,这个工具集目前由Tomiris使用,我们坚信它与Turla不同—— 尽管两个威胁行为者可能合作过。研究策略和恶意软件样本只能让我们走到这一步,而且我们经常意识到,威胁行为者会受到组织和政治的限制。这项调查说明了技术溯源的局限性,我们只能通过情报共享来克服,”卡巴斯基全球研究与分析团队(GReAT)高级安全分析师Pierre Delcher评论说。

要阅读有关Tomiris APT组织的完整报告,请访问Securelist。

为了避免成为由已知或未知威胁行为者发动的针对性攻击的受害者,卡巴斯基研究人员建议采取以下措施:

· 为您的 SOC 团队提供对最新威胁情报(TI)的访问。卡巴斯基威胁情报门户网站是卡巴斯基威胁情报的一站式访问点,提供卡巴斯基超过20年来收集的网络攻击数据以及见解。

· 使用由GReAT专家开发的卡巴斯基在线培训课程来提升您的网络安全团队对抗最新针对性威胁的能力。

· 为了实现端点级别的检测和及时的调查和修复,请部署EDR解决方案,例如卡巴斯基端点检测和响应。

· 除了采取基础端点保护措施外,请部署能够在早期阶段在网络层面检测高级威胁的企业级安全解决方案,例如卡巴斯基反针对性攻击平台。

· 由于很多针对性攻击都是从网络钓鱼或其他社交工程手段开始的,所以为员工引入安全意识培训并教授实用安全技巧非常重要。例如可以使用卡巴斯基自动化安全意识平台。