Palo Alto Networks(派拓网络)博客文章:MyDoom病毒:2019依旧肆虐

作者:PaloAltoNetworks(派拓网络)威胁情报团队Unit42

【慧聪通信网】最新博文全文如下:

臭名昭著的MyDoon计算机蠕虫,早在2004年便被发现,其位列具有破坏性计算机病毒前十名,估计损失达380亿美元。尽管已经“风光”不再,现在的MyDoom在整个网络威胁环境中仍占有一席之地。比如距离现在最近的2017年,在PaloAltoNetworks的双月威胁报告中我们记录了发生在欧洲、中东以及非洲地区的MyDoom活动。

在过去几年中,MyDoom的生存保持相对稳定,在我们看到的带有恶意软件附件的邮件当中,平均约占1.1%。此外,我们每个月都记录到有成千上万个MyDoom样本。大多数MyDoom邮件来自于在中国注册的IP地址,其次是来自于美国。这些邮件在全世界范围内传送,其目标主要为高科技产业、批发及零售行业、医疗行业、教育以及制造业。

本文跟踪了近几年MyDoom病毒的活动情况,并聚焦2019年上半年的发展趋势。

MyDoom在2015-2018年的活动情况

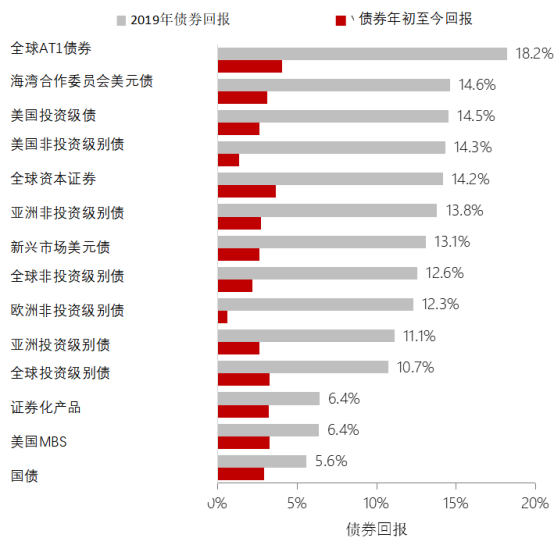

MyDoom的传播方法是通过使用SMTP(SimpleMailTransferProtocol,简单邮件传输协议)的电子邮件来扩散。我们对两组邮件进行了对比,一组是带有MyDoom附件的邮件,另外一组是包含其他任意类型恶意软件附件的邮件,在2015至2018年的四年当中,我们发现平均有1.1%的恶意邮件含有MyDoom。对于同一时期的个体恶意软件样本,MyDoom占全部个体恶意附件的21.4%。

为什么MyDoom邮件比MyDoom附件的占比低如此之多?这是因为,许多恶意邮件带有同一恶意样本并将其发送至成百上千个接受方。而MyDoom为多态,我们发现它针对每个邮件都有不同的文件哈希。因此,尽管MyDoom邮件数量相对较少,但在样本数量上与其他通过邮件来传播的恶意样本来比较是相对较高的。表1即为2015至2018年的统计数据。

表1:2015-2108年间的MyDoom统计数据

图1.2015年MyDoom活跃水平

图2.2016年MyDoom活跃水平

图3.2017年MyDoom活跃水平

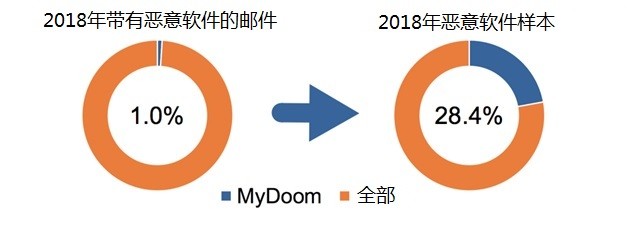

图4.2018年MyDoom活跃水平

MyDoom在2019年的活动情况

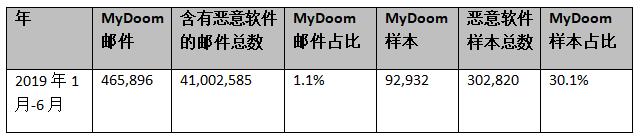

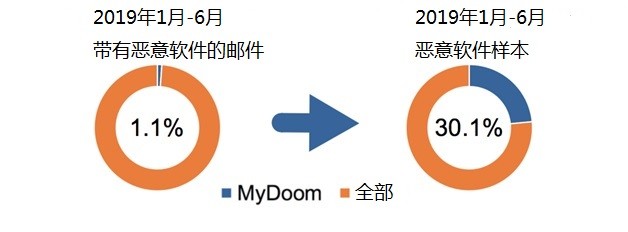

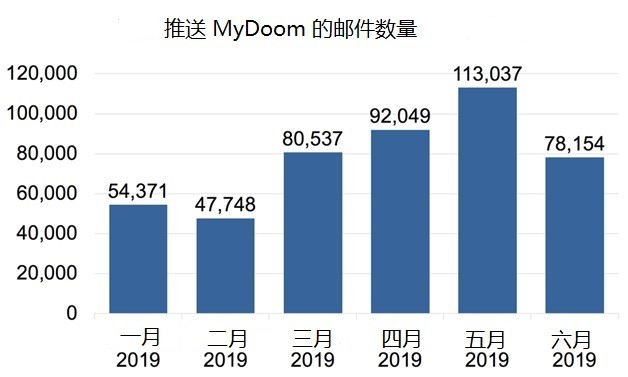

2019年上半年MyDoom的活跃程度,与2018年全年平均水平基本持平,仅在邮件和恶意软件样本占比方面略微高一点。见表2。

表2,2019年上半年MyDoom数据

图5.2019年上半年MyDoom活跃水平

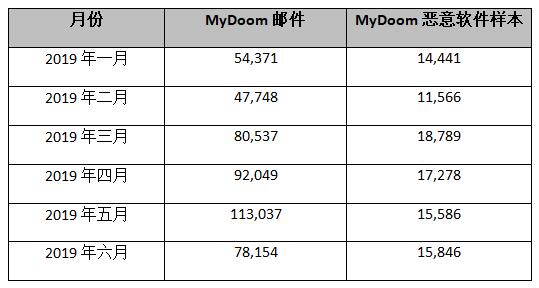

不止一个月里有574个MyDoom样本出现,因此下表3中的MyDoom恶意软件样本总数与上一表中整个六个月期间的MyDoom样本总数不同。

表3,2019年上半年各个月MyDoom数据

图6.图表显示2019年1月至6月间的MyDoom活跃水平

那么这些邮件来自于何处?在2019上半年中我们发现IP地址排在前十名的国家和地区包括,

●中国大陆:349,454封邮件

●美国:18,590封邮件

●英国:10,151封邮件

●越南:4,426封邮件

●韩国:2,575封邮件

●西班牙:2,154封邮件

●俄罗斯:1,007封邮件

●印度:657封邮件

●台湾地区:536封邮件

●哈萨克斯坦:388封邮件

图7.2019年上半年MyDoom邮件出现的国家/地区

目标国家比来源国家更加多样且分布均匀,排在前十名的国家和地区分别是,

●中国大陆:72,713封邮件

●美国:56,135封邮件

●台湾地区:5,628封邮件

●德国:5,503封邮件

●日本:5,105封邮件

●新加坡:3,097封邮件

●韩国:1,892封邮件

●罗马尼亚:1,651封邮件

●澳大利亚:1,295封邮件

●英国:1,187封邮件

图8.2019年上半年MyDoom邮件发送的目标国家和地区

那么,在这期间排在前十位容易受到攻击的行业是:

●高科技:212,641封邮件

●批发零售:84,996封邮件

●医疗:49,782封邮件

●教育:37,961封邮件

●制造:32,429封邮件

●专业及法律服务:19,401封邮件

●电信:4,125封邮件

●金融:2,259封邮件

●运输及物流:1,595封邮件

●保险:796封邮件

当然以上结果很容易受到客户规模的影响。但是,这一数据显示中国和美国既是多数MyDoom的来源国,也是这一病毒的目标国。

MyDoom的特征

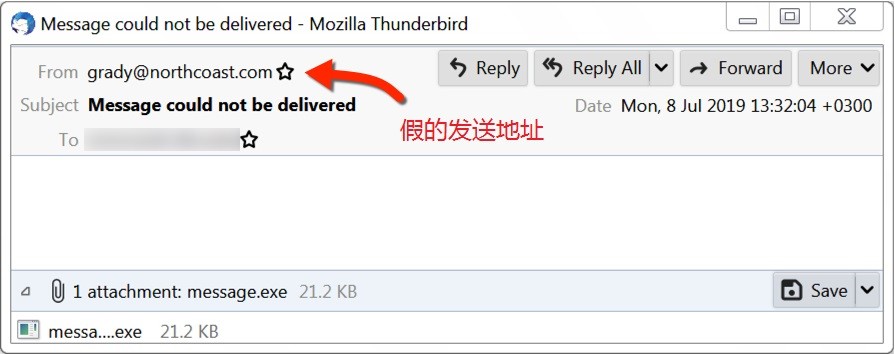

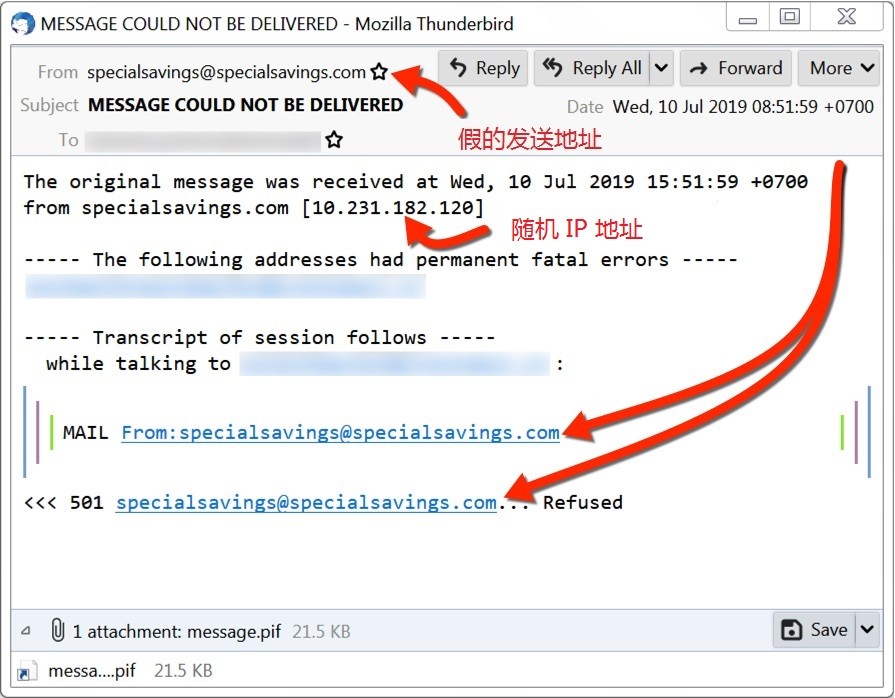

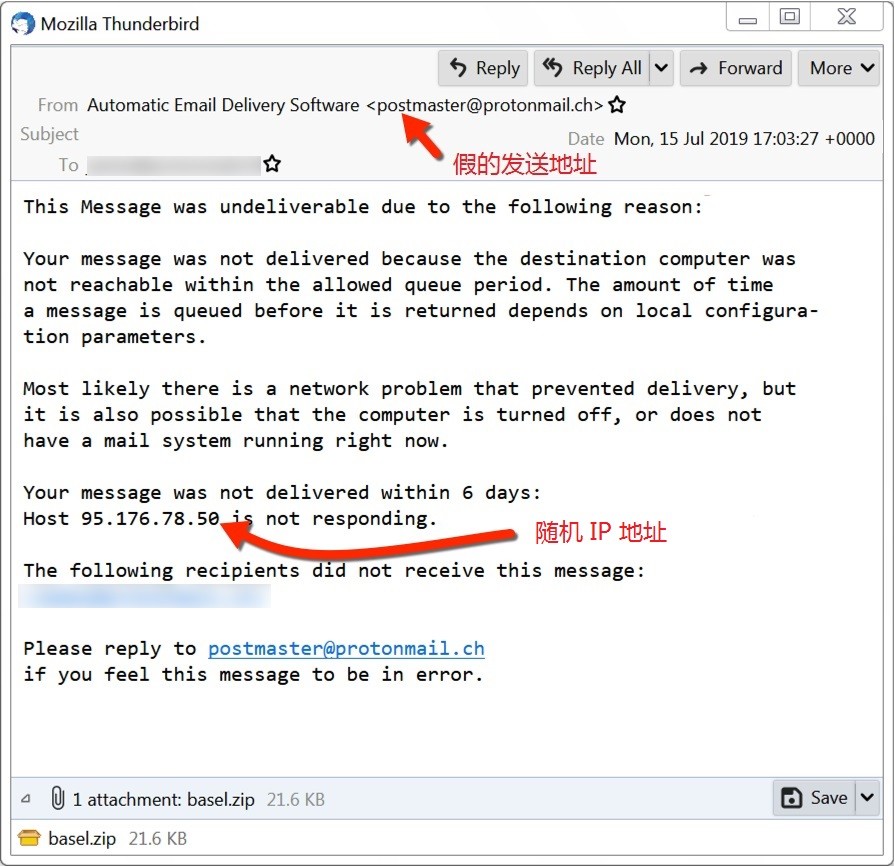

多年以来,MyDoon的传播有着相同的特征。2019年2月,人工智能和网络安全公司Cylance对MyDoom采样进行了分析,发现现在的MyDoom样本都有着类似的特征。通常情况下,邮件发送MyDoom病毒,会伪装成邮件发送失败后返回的报告,邮件标题为,

●发送失败

●邮件发送报告

●邮件系统错误–邮件返回

●邮件可能无法收到

●邮件返回:数据格式错误

●邮件返回:详细信息参考记录

另外,我们还经常看到MyDoom邮件的标题字母排列混乱,有些标题还会呈现出以下这种形式,

●Clickmebaby,onemoretime

●hello

●Hi

●sayhelotomylitlfriend

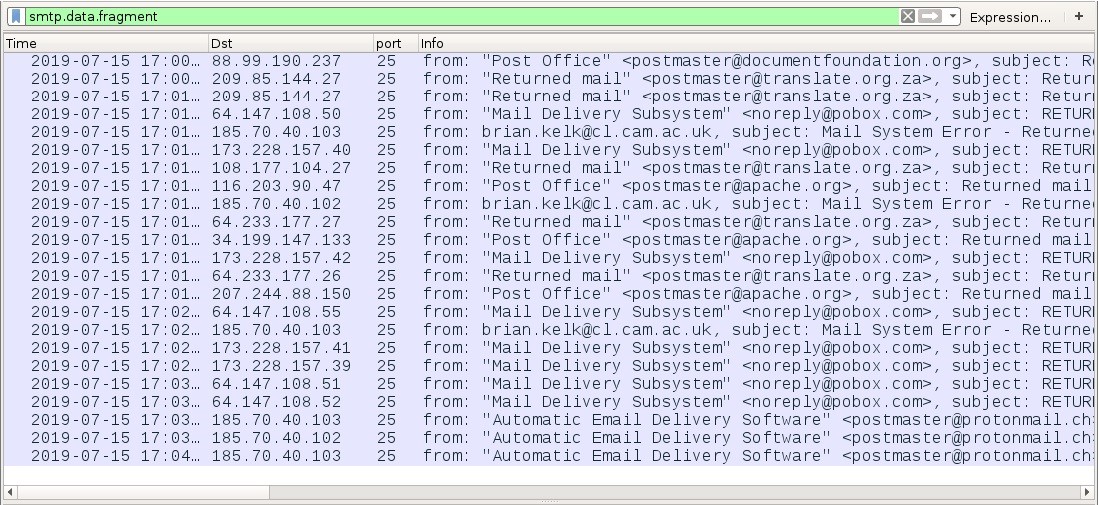

以下图9、图10和图11,来自于2019年7月MyDoom邮件样本的截屏:

图9.2019年7月的一份MyDoom邮件样本(1)

图10.2019年7月的一份MyDoom邮件样本(2)

图11.2019年7月的一份MyDoom邮件样本(3)

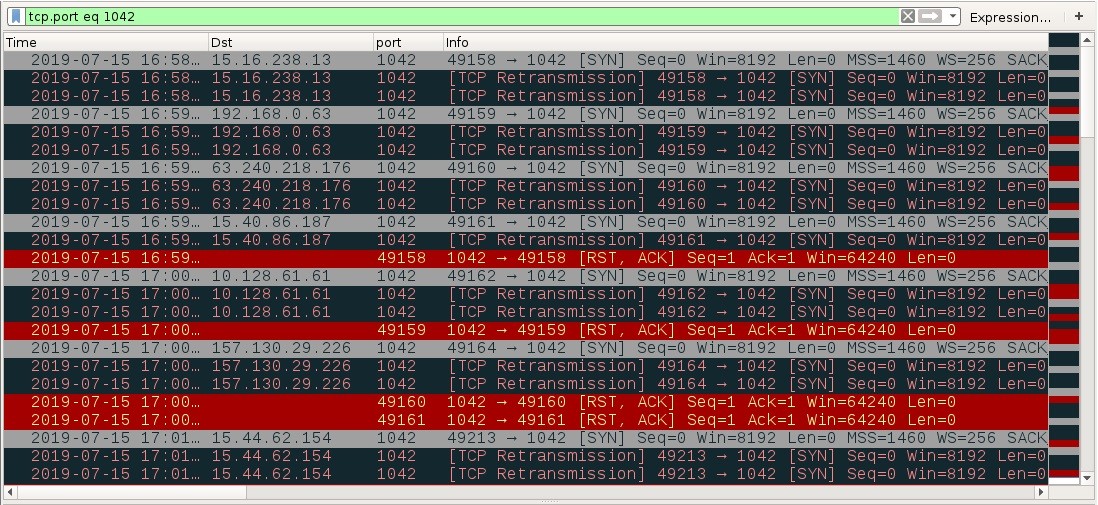

这些MyDoom邮件的附件都是可执行文件,或者是压缩包中含有可执行文件。MyDoom恶意软件可将Windows主机感染为恶意软件自动发送机器人,然后将MyDoom邮件发送至不同邮件地址,即使受感染的Windows主机没有邮件客户端,也将发送恶意邮件。此外,MyDoom的另外一个特征,是试图通过TCP接口1042来连接多个不同IP地址。

图12.2019年7月15日来自某受MyDoom感染主机的邮件流量

图13.某个受MyDoom感染的主机试图通过TCP端口1042进行连接

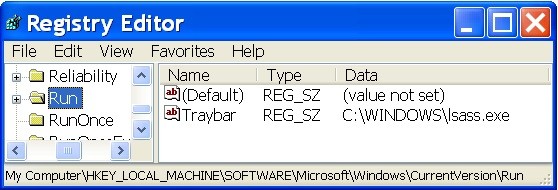

在某个Windows7主机,MyDoom自我复制后并放置于路径AppDataLocalTempdirectoryaslsass.exe,但在Windows注册表中恶意软件是无法持续的。在某个WindowsXP主机中,MyDoom可执行文件自我复制并放置于路径C:Windowslsass.exe下,通过HKEY_LOCAL_MACHINE路径下的注册表以及SOFTWAREMicrosoftWindowsCurrentVersionRun路径下一个名为Traybar的数据仓库工具来实现,如图14所示。

图14:MyDoom在某个WindowXP主机上的持续性

结论

尽管早在2004年便被发现,MyDoom在今天仍然活跃,这足以证明其初始破坏性该有多么强大。多年来,仍有大量的基础设施受到感染,我们在今天的威胁环境中仍能继续看到MyDoom的存在。此外,尽管在恶意邮件当中含有MyDoom病毒的比例相对较小,但这一病毒始终存在。

基于对我们所掌握数据的分析,大多数受到MyDoom感染的基础设施其IP地址大多来自中国,而美国则紧跟其后。尽管MyDoom病毒全球传播并指向多个国家,但中国和美国仍然是两个主要接收MyDoom邮件的国家。高科技产业是其最大攻击目标。

PaloAltoNetworks(派拓网络)的ThreatPreventionPlatform可轻松检测到该恶意软件,从而有效保护客户免受MyDoom影响。同时,AutoFocus用户可借助MyDoom标签来追踪MyDoom意图。

入侵指标

MyDoomEXESamplesfromJuly2019自2019年7月以来的MyDoom可执行文件样本

1b46afe1779e897e6b9f3714e9276ccb7a4cef6865eb6a4172f0dd1ce1a46b42

48cf912217c1b5ef59063c7bdb93b54b9a91bb6920b63a461f8ac7fcff43e205

50dfd9af6953fd1eba41ee694fe26782ad4c2d2294030af2d48efcbcbfe09e11

6a9c46d96f001a1a3cc47d166d6c0aabc26a5cf25610cef51d2b834526c6b596

9e4c6410ab9eda9a3d3cbf23c58215f3bc8d3e66ad55e40b4e30eb785e191bf8