VMware助力企业确保云和数据中心的Kubernetes配置安全

【慧聪通信网】Kubernetes资源应该具有间接访问云账户管理员角色的权限吗?答案是否定的,但实际上违反最小特权原则的配置却十分常见,而且经常导致灾难性的云账户劫持。

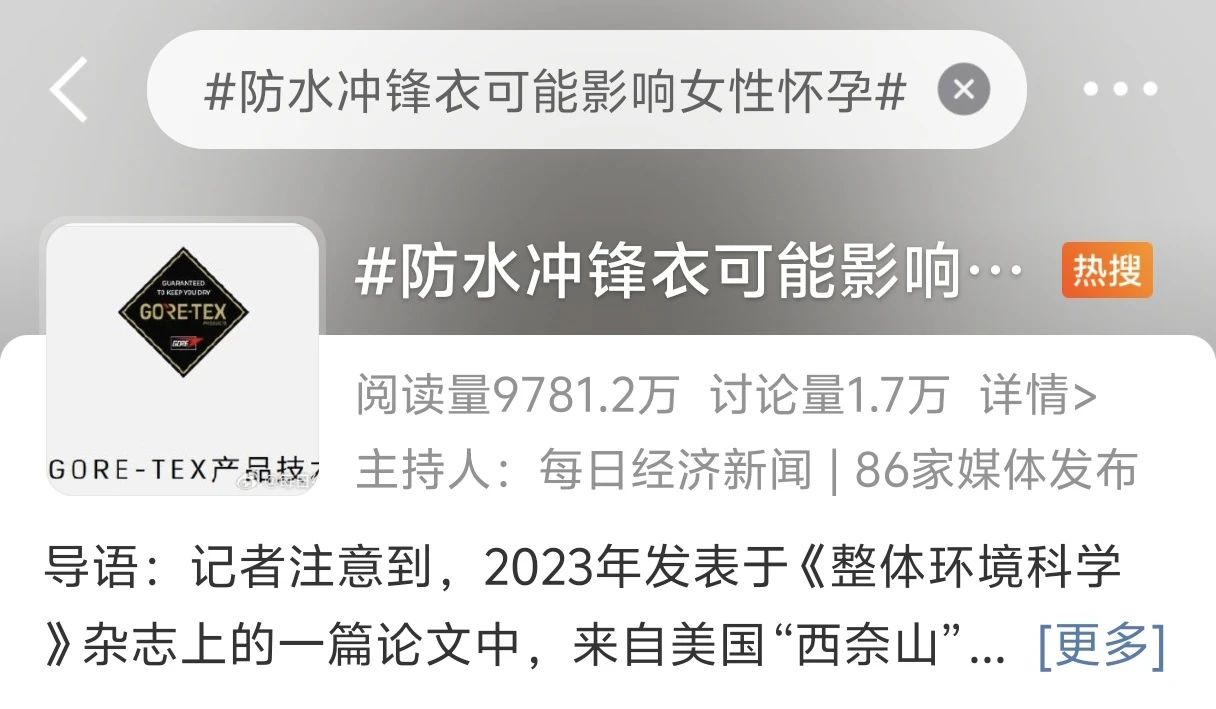

VMware最近的一项研究1显示,97%的企业存在Kubernetes安全问题(图-1)。满足安全与合规要求已成为部署(59%的受访者)和管理(47%的受访者)Kubernetes的头号挑战。缺乏对Kubernetes最佳实践的了解以及由此产生的错误配置会给云原生应用安全带来巨大的威胁。

图-1 Kubernetes的头号挑战:满足安全与合规要求

多云增加Kubernetes安全风险

如今,相比本地(47%)或单一公有云(42%),拥有生产型Kubernetes工作负载的企业更多地选择多家公有云服务提供商(52%)运行云原生应用。此外,每家云服务提供商都以各自的方式部署托管式Kubernetes服务,使开发者更容易使用托管式Kubernetes集群中的数据库、无服务器计算和负载平衡器等基本云服务。这使得对整个应用基础架构的可见性需求,包括Kubernetes和云资源之间的关系,成为了解安全风险的重中之重。此外,对于开发者和IT团队而言,建立一套统一的方法来管理所有云服务提供商和数据中心的安全态势并非易事。

Kubernetes和云安全态势管理

CloudHealth Secure State提供统一的Kubernetes和云安全态势管理功能(KSPM),使客户能够深入了解500种服务和资源类型的错误配置风险,包括公有云或数据中心中的托管式和自我管理式Kubernetes集群。

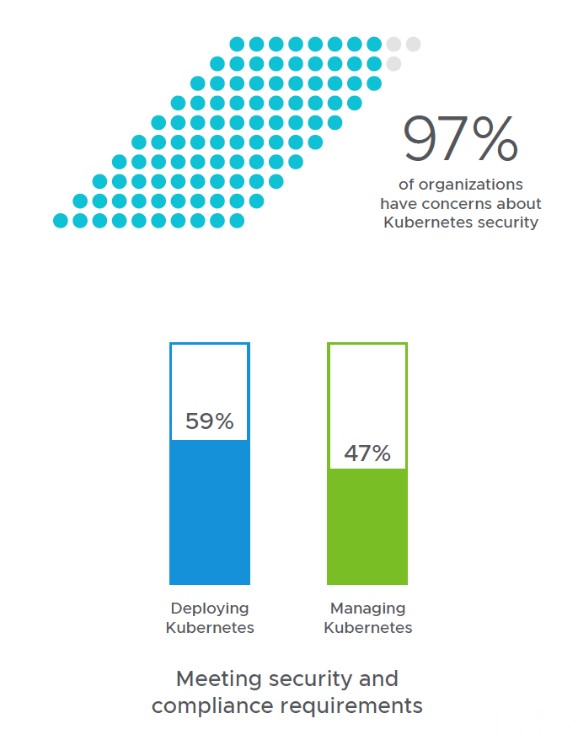

图-2 违规行为:EKS ServiceAccount不应具有特权IAM角色

深入洞察安全风险:用户现在可以利用多云搜索来检查Kubernetes资源配置并将与集群内部或外部其他资源的关系可视化。由于支持1000个安全最佳实践和20个合规框架,用户可以主动识别高级风险以防范云劫持,例如Kubernetes ServiceAccount角色与云账户管理员IAM角色之间的连接(图-2)。凭借对Amazon EKS的支持,Azure Kubernetes Service、Google Kubernetes Engine、Tanzu Kubernetes Grid、Red Hat OpenShift、Rancher和其他Kubernetes开发者团队可以改善基础架构的安全性与合规性,为他们在公有云或数据中心的现代应用提供支持。

加快预防响应:CloudHealth Secure State开创了事件驱动微库存架构的先河,它能够在配置变更通知后的6秒内检测出95%的安全和合规违规行为,然后根据扩散半径为每个违规行为分配一个风险分数,使用户能够更容易地分辨并优先处理风险最高的违规行为。通过使用我们的低代码方法,用户可以在几分钟内创建自定义安全与合规规则及框架,进一步加强治理标准,发现原本无法发现的错误配置。我们的使命是帮助您的团队在犯罪分子实施违规操作之前主动识别和解决安全问题。

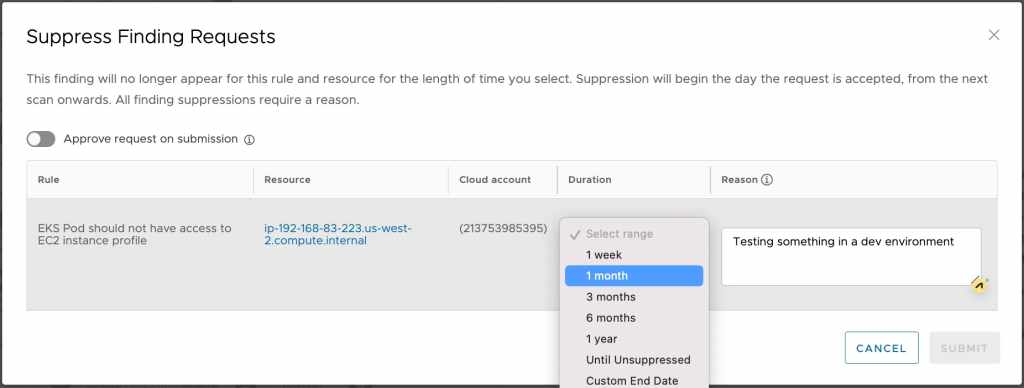

图-3 开发者请求1个月的安全例外来进行测试

更容易实施安全措施:在一个大型企业中,实现云安全的关键在于将警报高效传递至分布在各地的团队并减少误报。CloudHealth Secure State提供一个先进的警报框架,使管理员能够自定义警报信息,提供公司安全政策和补救步骤方面的指导。通过自动化,开发者可以根据预先定义的标准(如安全政策、风险或资源标签)请求安全政策例外,以便减少警报数量。管理员则可以拒绝无效的请求或批量批准特定期限的安全例外(图-3)。交互式工作流程确保安全管理员和开发者的合作效率,最大程度地减少风险。

1来源:《2022年Kubernetes状况》,VMware